Principes élémentaires de sécurité numérique et de surveillance de masse

Mise en contexte

Depuis que l’utilisation des cartes de débit et de crédit, des ordinateurs, d’internet et des téléphones dits intelligents est devenue chose courante, dans notre vie privée et au travail, ainsi que dans nos interactions avec les entreprises privées et les administrations publiques, la fréquence et l’étendue de la collecte de données augmentent. Il peut s’agir de données sur nous, sur les entreprises ou organisations pour lesquelles nous travaillons, ou sur les employés, clients ou usagers de ces entreprises ou organisations. S’il est indéniable qu’il est plus commode et rapide, pour communiquer ou consulter d’importantes masses d’informations, d’avoir recours aux nouvelles technologies de l’information que d’envoyer des lettres ou des documents par la poste, ou que de faire de longues recherches dans des classeurs de documents se trouvant parfois dans des bureaux situés sur tout le territoire d’un pays, l’étendue et la fréquence des vols de données deviennent du même coup plus fréquents. Les données accumulées dans nos boîtes de messagerie électronique personnelles ou professionnelles, ainsi que sur les serveurs et dans les systèmes informatiques des entreprises privées, des institutions financières et des organismes publics, dépassent largement en volume les informations qu’il aurait été possible de collecter et de conserver grâce à une documentation manuscrite ou imprimée, et sont beaucoup plus faciles à voler. La consultation, l’ajout, la modification et le transfert de données devenant plus fréquents parce que plus faciles et donc plus souvent requis, cela fait un mélange explosif, car chacune de ces opérations est une occasion supplémentaire de vol de données, lesquelles peuvent par exemple être utilisées pour usurper des identités, notamment auprès d’institutions financières. En effet, les vols massifs de données qui ont eu lieu depuis environ cinq ans, au Québec, au Canada et aux États-Unis, auprès des banques, des compagnies de cartes de crédit, des sociétés d’évaluation de la cote de crédit et des organismes publics, n’auraient certainement pas été possibles sans l’informatisation des données.

Sans prétendre revenir à l’ère du papier et des transactions en argent comptant, il aurait été sage de nous demander dans quelle mesure cette accumulation de données nous concernant et la facilité avec laquelle on peut y avoir accès et les faire circuler sont utiles et ne constituent pas un risque qui n’est pas compensé par des bénéfices importants pour nous. Au lieu d’aller dans cette direction, les autorités politiques, bureaucratiques et financières nous proposent un renforcement des mesures de sécurité, notamment grâce à l’authentification à double facteur et à la biométrie, ce qui rendrait possible et justifierait une transition encore plus complète et accélérée vers le numérique en ce qui concerne les services offerts aux contribuables et les transactions financières et le commerce en ligne. Autrement dit, le renforcement de la sécurité informatique entraînera une augmentation de la collecte et de la circulation des données qui portent sur nous, ce qui augmentera le risque de vol de données et la gravité des conséquences – risque qui, à son tour, sera vraisemblablement invoqué pour justifier l’augmentation des mesures de sécurité et même de surveillance, qui ne manqueront pas d’entraîner une augmentation de la collecte des données, voire son omniprésence. Car, quoi que nous fassions, on cherchera de plus en plus souvent à savoir si nous sommes bien celui que nous prétendons être, même dans des contextes où notre identité est ou devrait être sans importance, sous prétexte d’assurer la sécurité des données et des lieux – ce qui constitue déjà une manière de collecter des données à notre sujet, lesquelles peuvent ensuite être volées, vendues, diffusées sur internet et utilisées contre nous.

La sécurité de qui contre quoi ?

La sécurité fait partie de ces grands mots qui, s’ils ne sont pas accompagnés de compléments, peuvent être compris de manières très différentes par ceux qui les emploient et ceux qui les entendent. Il peut en résulter non seulement de la confusion, mais aussi de la tromperie.

Il paraît évident que c’est nous que les autorités politiques, bureaucratiques et financières veulent protéger par une sécurisation accrue de l’accès en ligne aux services publics et financiers et par des dispositifs d’authentification plus complexes et plus sûrs (par exemple grâce la biométrie), lesquels pourraient aussi s’appliquer à nos déplacements et servir à contrôler l’accès à des lieux publics ou privés, comme les aéroports, les gares, les centres commerciaux, les milieux de travail et même les immeubles d’habitation. En sécurisant nos données qui sont en ligne, ce serait nous qu’on voudrait protéger contre le vol de ces données et l’usurpation de notre identité. En surveillant et en contrôlant les déplacements et l’accès à certains lieux, c’est encore nous qu’on voudrait protéger, cette fois-ci contre les méfaits des criminels, des extrémistes, des agents étrangers, des terroristes et, à terme, contre le danger que poseraient les personnes qui auraient été infectées par tel virus ou qui auraient été en contact avec une personne infectée et qui ne respecteraient pas la période d’isolement préventif. Selon cette manière de penser, plus le monde physique et le monde numérique seraient sécurisés, plus nous serions en sécurité.

Cependant, ces « personnes méchantes » et ces agents pathogènes ne sont pas les seuls à compromettre notre sécurité. Ce qui rend dangereuses les personnes qui volent, détiennent, diffusent ou utilisent des données sur nous, c’est justement qu’elles savent des choses sur nous qu’elles ne devraient pas savoir, qu’il s’agisse d’informations confidentielles au sens fort du terme, d’informations sur notre vie privée, ou de choses qui ne sont pas de leurs affaires. Outre le fait que, comme nous l’avons déjà dit, la surveillance et la sécurisation généralisée favorisent l’accumulation et la circulation de telles données, elles ne constituent pas seulement un danger pour nous quand elles tombent entre les mains de ces « personnes méchantes ». L’accumulation de données à notre sujet par les autorités politiques, bureaucratiques et financières pose problème en elle-même en ce qu’elle constitue une forme de surveillance, laquelle procure à ces autorités la capacité de nous contrôler, individuellement ou collectivement, si elles le désirent. Car nous pouvons douter fortement que les intérêts de ces autorités soient les mêmes que les nôtres, ou qu’ils soient compatibles avec les nôtres. Les banquiers, par exemple, ont intérêt à ce que nous soyons fortement endettés, à ce que nous les enrichissions toute notre vie en payant des intérêts, et à ce que nous demeurions indéfiniment dans leur dépendance pour vivre décemment ou simplement pour subvenir à nos besoins les plus élémentaires. Quant aux autorités politiques et bureaucratiques, elles sont jalouses du pouvoir qu’elles exercent sur nous et, malgré leurs déclarations ostentatoires à propos de la démocratie, elles attendent de nous que nous soyons des sujets obéissants qui ne s’ingèrent pas dans les affaires politiques et dans la gestion bureaucratique de notre société. Dans les deux cas, la formation de mouvements d’opposition à l’état de servitude dans lequel nous nous trouverons constituerait une menace et compromettrait leurs intérêts.

La collecte massive de données à notre sujet et la sécurisation omniprésente s’avèrent donc des moyens puissants pour surveiller l’apparition de tels mouvements d’opposition et de les réprimer. Le traçage des transactions financières des personnes qui ont participé au « Freedom Convoy » ou qui ont soutenu ce mouvement par des dons, et le blocage de leurs comptes bancaires, sont un bel exemple de ce que les autorités politiques, bureaucratiques et financières peuvent faire pour nous contrôler grâce aux données qu’elles collectent sur nous, et pourront certainement refaire étant donné qu’une partie des mesures d’urgence promulguées pour venir à bout de ce mouvement ont été rendues permanentes par Chrystia Freeland, sous prétexte de lutter contre le blanchiment d’argent et le financement des organisations criminelles, extrémistes ou terroristes représentant un danger pour la sécurité nationale.

Dites-vous bien que si vous n’avez pas été affectés cette fois-ci – que vous n’ayez pas participé au « Freedom Convoy » et n’ayez pas financé ce mouvement malgré votre sympathie pour lui, ou que vous détestiez ce mouvement –, cela pourrait vous arriver quand vous soutiendrez un mouvement d’opposition qui sera déclaré extrémiste par le gouvernement fédéral actuel ou un futur gouvernement.

Bref, il s’agit vraisemblablement moins d’assurer notre sécurité grâce à la collecte massive et supposément sécuritaire de données sur l’ensemble de la population, que d’assurer la sécurité des autorités politiques, bureaucratiques et financières qui façonnent notre société à leur gré et qui dirigent notre existence.

Principes élémentaires de la sécurité numérique

L’un des principes de base de la sécurité numérique, c’est de réduire autant que possible les informations qui permettent de nous identifier en ligne, de compartimenter les différents services que nous y utilisons, et d’utiliser des applications qui n’enregistrent pas en ligne ce que nous faisons grâce à elles et qui ne collectent pas de données à ce sujet ou à propos de ce qui est enregistré sur nos ordinateurs.

Plus concrètement, cela implique de ne pas créer des comptes d’utilisateur dans tous les cas où ce n’est pas obligatoire ; et, quand c’est obligatoire, de fournir le moins d’informations possibles, quitte à en fournir de fausses et à utiliser une adresse électronique créée spécialement pour confirmer qu’on n’est pas un « bot », en évitant Gmail, YahooMail, Outlook et les autres services de messagerie du même acabit. Il est aussi possible d’utiliser des navigateurs qui sont conçus spécialement pour réduire au minimum les informations collectées (LibreWolf et Brave) lors de l’utilisation de ces services en ligne.

Il est aussi recommandé d’utiliser des ordinateurs différents où sont installés des distributions de Linux et BSD, des logiciels différents et des navigateurs différents, adaptés à l’usage spécifique qu’on veut faire de tel ordinateur (travail, transactions bancaires, commerce en ligne, navigation et écriture). Pour ceux qui n’ont pas plusieurs ordinateurs, il est possible de faire deux ou trois partitions encryptées (pour bien isoler le contenu de chacune d’entre elles) où l’on installe des systèmes d’exploitation adaptés. Si un ordinateur ou une partition est compromis par des virus ou des logiciels-espions, cela affecte seulement ce qui a été fait à partir de cet ordinateur ou de cette partition. Il est même possible de disposer de plusieurs identités numériques en utilisant un VPN (il faut néanmoins faire confiance au fournisseur) et en se connectant à des serveurs différents pour changer son adresse IP.

Dans le même esprit, il faut éviter les services en ligne qui entendent tout regrouper sous un même toit (messagerie électronique, messagerie instantanée, publication et visionnement de contenus vidéo, vidéoconférence, enregistrement de photographies et de musique, synchronisation des favoris de navigation, etc.), puisque cela permet aux fournisseurs de ces services de collecter beaucoup d’informations sur vous et votre entourage et, en cas de piratage, c’est presque toute la vie des utilisateurs qui peut être connue par les pirates informatiques. Dans la mesure où vous avez besoin de certains de ces services, utilisez des fournisseurs différents et employer des identifiants et mots de passe différents, en les changeant régulièrement. Il est aussi possible de créer des comptes distincts, chez un même fournisseur ou chez fournisseurs différents, pour le même genre de service, par exemple la messagerie électronique, afin de séparer sa correspondance en plusieurs catégories et d’atténuer les conséquences d’un acte de piratage.

Enfin, il est important d’éviter les applications qui enregistrent en ligne les documents que vous rédigez, sous prétexte de commodité. Il ne faut pas pour autant se fier aveuglément aux applications dont les fournisseurs ou les concepteurs prétendent qu’elles n’enregistrent rien en ligne et qu’elles ne leur communiquent rien de ce qui est rédigé grâce à ces applications. C’est pourquoi il est préférable d’utiliser seulement des applications dont le code source est disponible et qui peut être analysé par ceux qui comprennent les langages de programmation utilisés. C’est là une assez bonne garantie que ces logiciels ne font pas subrepticement autre chose que ce qu’ils sont censés faire, et que vous restez maîtres de vos documents.

Demandons-nous maintenant si les grandes tendances actuelles en matière de sécurité numérique sont conformes à ces principes élémentaires de la sécurité numérique.

Depuis que les téléphones dits intelligents sont apparus sur le marché, nous sommes fortement incités à utiliser ces appareils mobiles pour naviguer sur internet, pour envoyer des courriels, pour communiquer par vidéoconférence, pour utiliser les transports en commun, pour nous orienter lors de nos déplacements intra-urbains et interurbains, pour faire des achats en ligne, pour nous connecter à notre compte bancaire et payer nos factures et pour effectuer des paiements dans les commerces et y accumuler des points. Et ce sont les mêmes appareils qu’on nous a demandé d’utiliser, et qu’on nous demandera peut-être à nouveau d’utiliser, pour prouver notre statut vaccinal à l’entrée des restaurants, des salles de spectacles, des commerces non essentiels et des bibliothèques, ainsi que dans les gares et les aéroports. Étant donné que les systèmes d’exploitation de ces appareils mobiles sont contrôlés par deux grandes corporations informatiques qui en profitent vraisemblablement pour collecter toutes sortes d’informations sur nous, et que le code source des applications qu’on y installe pour des usages précis n’est généralement pas accessible et ne peut pas être soumis à des audits de sécurité, il est vraisemblable qu’on collecte toutes sortes d’informations sur ce que nous faisons grâce à ces appareils et aussi à propos de nos déplacements, grâce aux services de géolocalisation qui y fonctionnent par défaut et qu’on ne peut pas désactiver complètement. À cela il faut ajouter que, si des logiciels malveillants sont installés sur ces appareils (parfois utilisés à la fois pour le travail et en dehors du travail), les personnes qui les contrôlent ou qui les utilisent peuvent savoir beaucoup de choses sur nous, et peuvent pirater certains de nos comptes et même usurper notre identité. Et ce sont ces appareils que les gouvernements occidentaux voudraient nous faire utiliser dans le cadre des projets d’identité numérique qu’ils prévoient implanter progressivement au cours des prochaines années. Ce n’est pas sérieux !

Et que dire du fait que les entreprises privées, les établissements financiers et les organismes publics qui détiennent beaucoup de données à notre sujet utilisent des systèmes d’exploitation et des applications de bureautique dont les code source n’est pas libre et ne peut pas être analysé pour vérifier dans quelle mesure des informations sont collectées sur les documents rédigés ou consultés par les grandes corporations informatiques, qui peuvent les utiliser pour défendre leurs propres intérêts ou les revendre à des acheteurs publics ou privés, parfois étrangers ? Que dire du fait que des services de messagerie électronique et de vidéoconférence toujours contrôlés par de grandes corporations informatiques sont utilisés par les employés des entreprises privées et des organismes publics pour communiquer entre eux, avec les employés d’autres entreprises et d’autres organismes publics, ou avec des clients, des usagers et des citoyens, par exemple dans le cadre d’études de dossiers de crédit et d’octroi de prêt, de services à la clientèle, de consultation médicale par vidéoconférence, de transfert d’un dossier médical, de l’envoi d’une prescription, d’une demande de remboursement à une compagnie d’assurance, d’une déclaration de revenus et même d’une comparution devant un tribunal par vidéoconférence ? À cela il faut ajouter la tendance des entreprises privées et des organismes publiques à déléguer à des corporations informatiques nationales, étrangères ou internationales le soin d’administrer leurs systèmes informatiques, leurs serveurs et leur infonuagique, afin de ne pas avoir à développer et à conserver en leur sein l’expertise informatique nécessaire. C’est par exemple le cas du gouvernement québécois, dont l’espace de stockage des systèmes informatiques est en train d’être transféré vers l’infonuagique gouvernementale, gérée par une compagnie nommée Cirrus, laquelle aura forcément accès à toutes les données et à tous les documents qui concernent les affaires publiques et les citoyens. Voilà qui regroupe beaucoup de données au même endroit, même si les différents systèmes gouvernementaux seront isolés les uns des autres. Advenant que cette compagnie ne soit pas fiable, ou que certains de ses employés vendent à des riches acheteurs certaines des informations et des documents auxquels ils ont accès, ou que cette infonuagique à la fois externalisée et centralisée soit piratée de l’extérieur, la fuite de données serait monumentale et peut-être sans précédent.

Étant donné que les entreprises privées, les institutions financières et les organismes publics ignorent les principes élémentaires de la sécurité numérique, c’est de la bêtise ou de la mauvaise foi de leur part de faire comme si c’étaient nous qui étions à l’origine des principaux risques en matière de sécurité de l’information, le tout afin d’implanter une identité numérique qui pourra et, bien assez vite, devra être utilisée pour obtenir des services publics, pour effectuer des transactions financières et, plus tard, pour accéder à un nombre croissant de lieux publics et privés. Cela est d’autant plus aberrant que l’utilisation de plus en plus fréquente de cette identité numérique unique contrôlée par nos gouvernements aura pour effet d’accroître et de centraliser la collecte de données qui nous concernent, en ce qu’elle portera alors sur des choses qui lui échappent maintenant en partie ou en totalité, ou qui sont soumises à une surveillance moins centralisée. On aura beau renforcer les procédés d’authentification de cette identité numérique, notamment en ayant recours à la biométrie (reconnaissance faciale, empreintes digitales, reconnaissance de l’iris), l’étendue et la centralisation des informations qui sont liées ou rattachées à chaque identité numérique, ainsi que tout ce qu’elle permet de faire en cas d’usurpation, rendra très attractif le piratage de ce nouveau dispositif de sécurité, auquel travaillent déjà les pirates informatiques, notamment par l’amélioration des « deepfakes » (rendus plus faciles grâce à l’utilisation généralisée de la vidéoconférence, qui permet d’obtenir assez facilement le matériel vidéo à partir duquel on peut faire des « deepfakes ») et de la simulation du « liveliness », lequel est utilisé par les intelligences artificielles pour distinguer les vidéos qui proviennent de véritables caméras et celles qui proviennent de caméras virtuelles utilisées pour faire des « deepfakes ». En cas d’usurpation d’identité par falsification biométrique, nous serions dans de beaux draps, car nous ne pouvons pas changer d’apparence physique aussi facilement que nous changeons d’identifiant, de mot de passe, de numéro d’assurance sociale, de numéro de permis de conduire ou de numéro d’assurance-maladie.

Principes élémentaires de la surveillance de masse

Le contrôle de nos données personnelles et gouvernementales par des tiers partis, la centralisation de ces données, l’augmentation du nombre de données collectées et leur rattachement à une identité numérique aussi fixe que possible sont beaucoup plus conformes aux principes de base de la surveillance de masse qu’à ceux de la sécurité numérique.

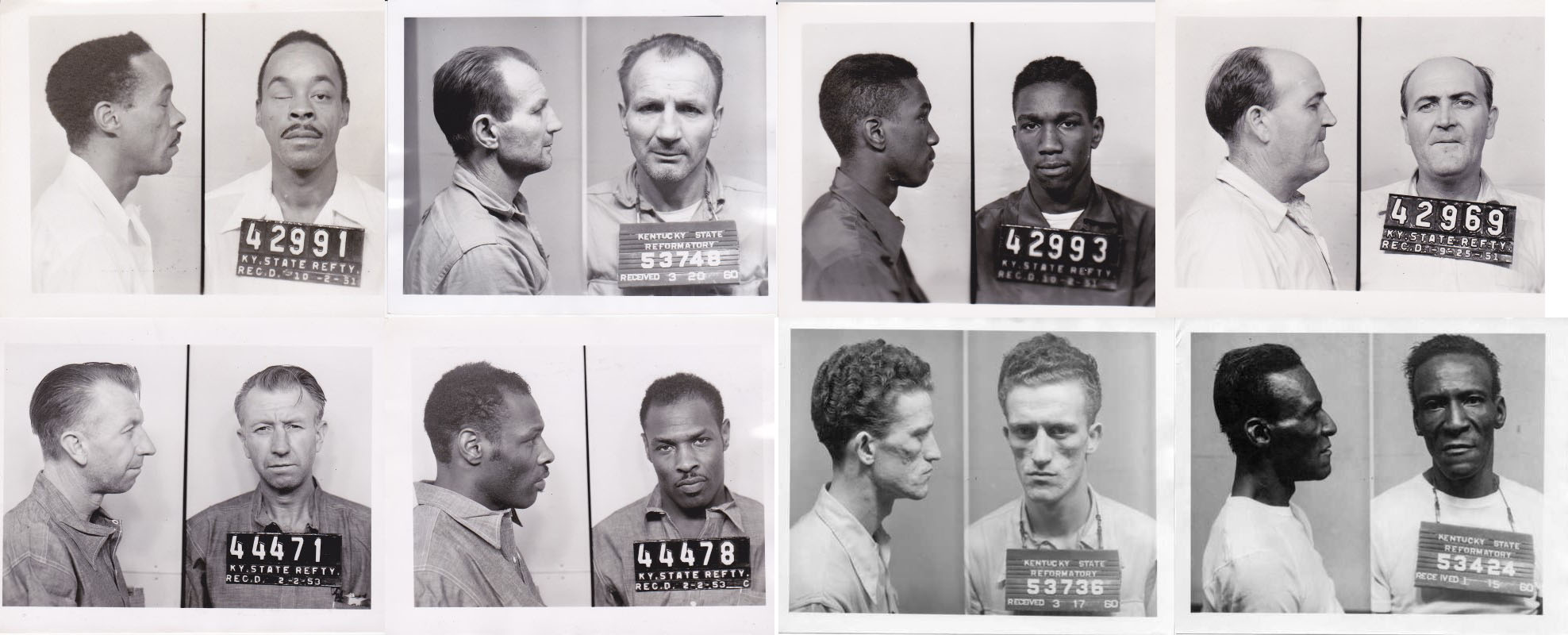

C’est le propre des milieux carcéraux modernes de vouloir identifier rapidement et à coup sûr chaque détenu (par exemple grâce à un numéro cousu à son uniforme ou à une insigne d’identification) et de documenter ses actions afin de lui accorder en conséquence des récompenses ou de le punir, en fonction de règles préétablies ou de l’arbitraire des gardiens. L’adoption d’une identité numérique à authentification biométrique par les gouvernements occidentaux et l’obligation directe ou indirecte de l’utiliser dans toutes sortes de circonstances reviendraient à soumettre les populations occidentales à une surveillance de type carcéral, à laquelle participeraient les organismes publics, les institutions financières, les entreprises privées (en tant que commerces et employeurs) et, ce faisant, les employés de ces organismes, de ces institutions et de ces entreprises. Si bien que ce n’est pas seulement la condition de détenu qui se généraliserait : c’est aussi la condition de gardien qui se généraliserait.

Advenant l’obligation de s’authentifier de plus en plus souvent, dans le monde physique et en ligne, il deviendrait de plus en plus difficile d’échapper à la surveillance les administrations carcérales publiques ou privées, qui pourraient alimenter continuellement nos dossiers de détenus. Les refus de s’authentifier par des procédés biométriques et les tentatives de contourner cette authentification seraient tout particulièrement surveillés. Et les personnes coupables d’un tel refus ou d’un tel contournement seraient, dans le meilleur des cas, considérées fort suspectes et soumises à une surveillance accrue ; ou, dans le pire des cas, seraient considérées comme coupables d’autres crimes qu’elles auraient commis ou qu’elles pourraient commettre en se soustrayant à la surveillance omniprésente.

En fait, nous sommes déjà bien engagés dans cette transformation de nos sociétés en grandes prisons, et l’authentification biométrique généralisée n’en serait que l’aboutissement. Nos déplacements peuvent être épiés par les fournisseurs de téléphonie mobile, et les données obtenues peuvent être revendus à des organismes gouvernementaux. Les contrats publics avec Telus grâce auxquels la Santé publique du Canada a pu suivre les déplacements des Canadiens et vérifier leur adhésion aux confinements montrent que nous sommes déjà soumis à une surveillance de type carcéral. La plus grande centralisation des données et l’obligation plus fréquente de s’identifier ne feront qu’aggraver la situation, en renforçant des tendances déjà bien présentes depuis quelques décennies.

L’un des principes élémentaires de la surveillance de masse, c’est de décourager ou même d’interdire les comportements qui permettent de conserver l’anonymat, et de rendre attrayant les comportements qui rendent possibles ou qui facilitent la surveillance carcérale de masse. Voici quelques applications de ce principe :

décourager l’usage de l’argent comptant sous prétexte sanitaire ;

encourager le commerce en ligne ;

exiger la création de comptes pour utiliser n’importe quel service informatique ou logiciel ;

rendre obligatoire le traçage du sociofinancement, particulièrement quand il s’agit de mouvements d’opposition ;

réglementer l’acquisition des cryptomonnaies afin rendre plus difficile de conserver l’anonymat ;

décourager, réglementer ou interdire les relations sociales en personne, et favoriser leur passage en ligne, où elles peuvent être écoutées ou observées, globalement ou de manière ciblée ;

multiplier les occasions d’authentification afin de faire accepter peu à peu un mode d’authentification unique et centralisé, par commodité ;

habituer à s’authentifier même dans les cas où cela ne sert absolument à rien pour assurer la sécurité des personnes et des lieux concernés ;

gadgétiser les instruments de surveillance pour qu’ils semblent être des jouets inoffensifs, qu’il s’agisse des réseaux sociaux, des téléphones dits intelligents et des applications de reconnaissance faciale.

Étant donné que ces tendances convergent pour accroître la surveillance de masse à laquelle nous sommes soumis et à la faire accepter et même aimer, et du peu de cas que les administrations font de la sécurité des données qui nous concernent individuellement et collectivement, il me semble évident que notre sécurité est menacée par ces administrations qui nous surveillent, et que les dispositifs de surveillance progressivement mis en place ont pour fonction d’assurer leur sécurité à eux, notamment contre les mouvements d’opposition aux mesures soi-disant sanitaires, aux sanctions économiques qu’on nous impose sous prétexte de sanctionner la Russie, à la propagande belliqueuse contre la Russie et la Chine et, plus tard, au rationnement énergétique et alimentaire résultant de l’idéologie des changements climatiques et de la politique étrangère aberrante des gouvernements occidentaux, sous la houlette des États-Unis. Ah ! qu’il serait encore plus facile, pour ces administrations, de réglementer dans le menu détail notre existence et de punir les opposants sans autre de forme de procès en se servant de l’obligation de s’authentifier grâce à l’identité numérique qu’elles contrôlent et qui est requise pour faire toutes sortes de choses essentielles, par exemple pour se nourrir, aller travailler, se connecter à internet ou sortir ou rentrer de chez soi.